Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

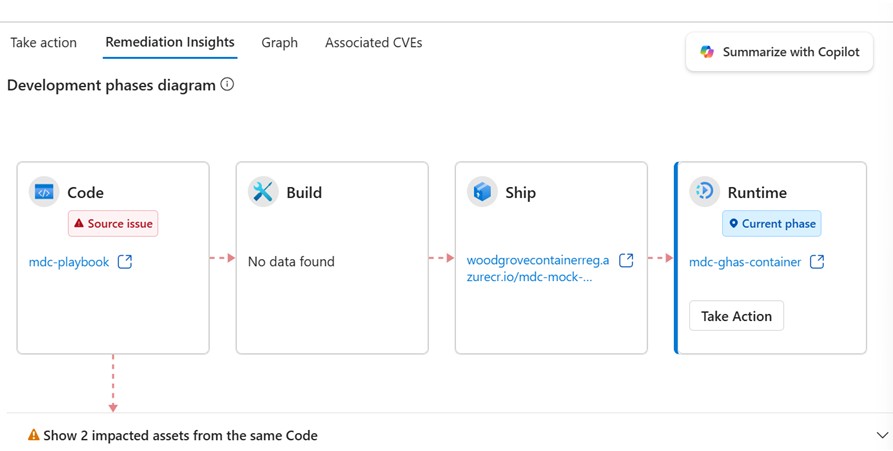

GitHub Advanced Security (GHAS)-Integration in Microsoft Defender für Cloud verbindet Ihre Quellcoderepositorys mit Cloud-Workloads. Diese Integration ordnet Codeänderungen automatisch Produktionsumgebungen zu, priorisiert Sicherheitswarnungen basierend auf realem Laufzeitkontext und ermöglicht koordinierte Korrekturworkflows zwischen Entwicklungs- und Sicherheitsteams. Es bietet eine einheitliche Sicherheitstransparenz im gesamten Entwicklungslebenszyklus.

Verwenden Sie diese Integration für Folgendes:

- Verfolgen Sie Sicherheitsrisiken von Quellcode auf bereitgestellte Anwendungen.

- Konzentrieren Sie sich auf Sicherheitsprobleme, die sich auf Produktionsworkloads auswirken.

- Koordinieren von Fixes zwischen GitHub-Repositorys und Azure-Umgebungen.

- Nutzen Sie KI-gestützte Korrekturtools für eine schnellere Auflösung.

In dieser Übersicht wird erläutert, wie die Integration funktioniert und Ihnen hilft, ihre Kernfunktionen vor der Bereitstellung zu verstehen. Die Integration befindet sich derzeit in der Vorschau.

Hinweis

Für die aktuelle Vorschauversion wird die systemeigene Integration von GHAS mit Defender for Cloud nur für Containerworkloads unterstützt.

Hauptfunktionen

Intelligente Code-zu-Cloud-Zuordnung

Wenn Sie Ihre GitHub-Organisation oder Ihr Repository mit Microsoft Defender für Cloud verbinden, ordnet das System Quellrepositorys automatisch der Ausführung von Cloudworkloads zu. Es nutzt proprietäre Methoden von Defender for Cloud, um sicherzustellen, dass jede Workload auf das Repository ihres Ursprungs zurückverfolgt werden kann (und umgekehrt).

Mit dieser Funktion erhalten Sie sofortige End-to-End-Sichtbarkeit, sodass Sie wissen, welcher Code jede bereitgestellte Anwendung ohne zeitaufwendige manuelle Zuordnung unterstützt.

Produktionsbewusste Alarmpriorisierung

Reduzieren Sie laute Sicherheitswarnungen, und konzentrieren Sie sich auf Sicherheitsrisiken, die wirklich wichtig sind.

GHAS-Sicherheitsergebnisse in GitHub werden nach realem Laufzeitkontext von Defender für Cloud priorisiert. Sie heben Risikofaktoren wie Internetexposition, vertrauliche Daten, kritische Ressourcen und Lateral Movement hervor. Diese in Runtime-Workloads identifizierten Risiken werden dynamisch mit den Code-Repositories dieser Workloads und den spezifischen Build-Artefakten in GitHub verknüpft.

Sie können nur Sicherheitsprobleme filtern, triagen und auf diese reagieren, die tatsächliche Auswirkungen auf die Produktion haben. Diese Fähigkeit hilft Ihrem Team dabei, effizient zu bleiben und Ihre wichtigsten Anwendungen sicher zu halten.

Einheitliche KI-gesteuerte Korrektur

Schließen Sie die Lücke zwischen Sicherheits- und Ingenieurteams mit integrierten Workflows und relevanten Kontexten.

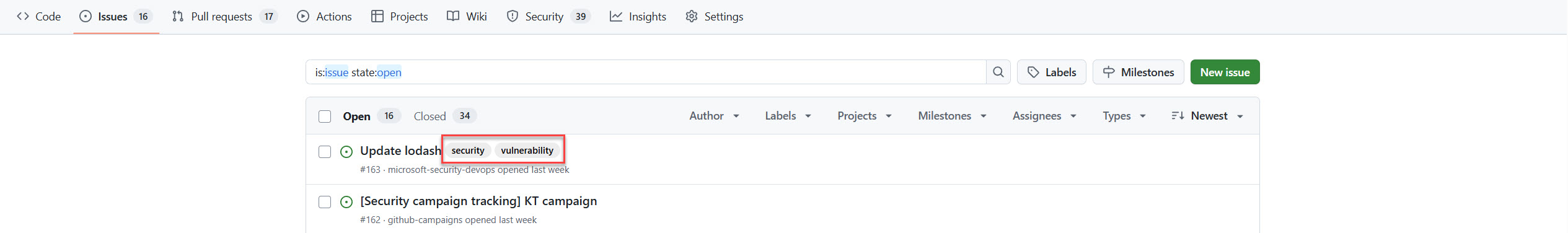

In Defender für Cloud können Sicherheitsmanager sehen, welche Sicherheitsprobleme das Entwicklungsteam bereits kennt, zusammen mit dem Status dieser Probleme. Sicherheitsmanager öffnen diese Ansicht, indem Sie den Link "Auf GitHub anzeigen" auswählen.

Sicherheitsmanager können den relevanten Entwicklungsteams Sicherheitsempfehlungen zuweisen, indem sie eine GitHub-Problemzuweisung generieren.

Die Zuweisung wird im Ursprungs-Repository generiert. Es stellt Laufzeitinformationen und Kontext bereit, um den Engineering-Fix zu erleichtern.

Engineering-Manager können einem Entwickler ein Problem zur weiteren Lösung zuweisen. Der Nutzer kann einen Copilot-Coding-Agent für KI-gesteuerte automatische Korrekturen verwenden.

GitHub-Problembehebungen, Fortschritts- und Kampagnenfortschritte werden in Echtzeit nachverfolgt. Die Status werden sowohl in GitHub als auch in Defender für Cloud wiedergegeben.

Dieser Ansatz stellt sicher, dass Korrekturen schnell bereitgestellt werden, eine klare Verantwortlichkeit schaffen und die Zusammenarbeit vereinfacht. All diese Vorteile treten in den Tools auf, die Ihre Teams bereits verwenden.

Voraussetzungen

| Aspekt | Einzelheiten |

|---|---|

| Umweltanforderungen | - GitHub-Konto mit einem Connector, der in Defender für Cloud erstellt wurde - GHAS-Lizenz – Defender Cloud Security Posture Management (CSPM) ist auf dem Abonnement aktiviert - Microsoft Security Copilot (optional für automatisierte Korrekturen) |

| Rollen und Berechtigungen | – Berechtigungen für Sicherheitsadministratoren – Sicherheitsleser im Azure-Abonnement (um Ergebnisse in Defender für die Cloud anzuzeigen) - GitHub-Organisationsbesitzer |

| Cloudumgebungen | – Nur in kommerziellen Clouds verfügbar (nicht in Azure Government, Azure, betrieben von 21Vianet oder anderen souveränen Clouds) |