Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

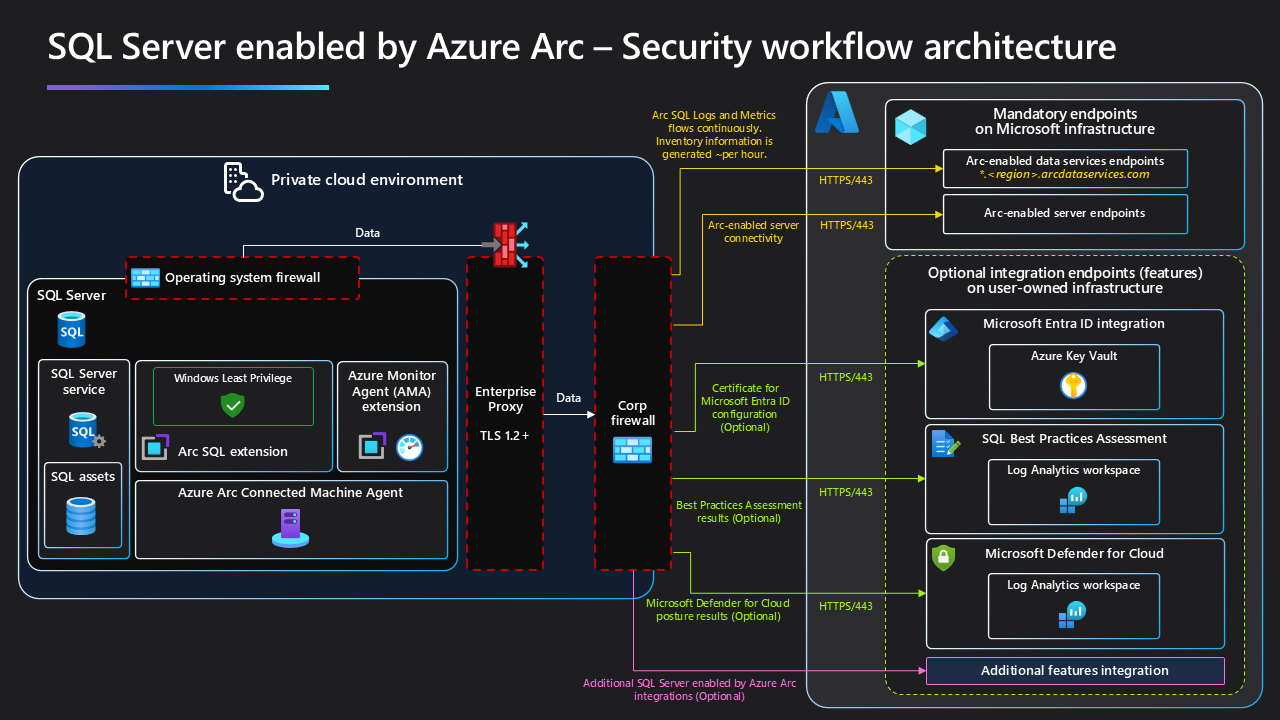

En este artículo se describe la arquitectura de seguridad de los componentes de SQL Server habilitado por Azure Arc.

Para obtener más información sobre SQL Server habilitado por Azure Arc, consulte Información general | SQL Server habilitado por Azure Arc.

Agente y extensión

Los componentes de software más significativos para SQL Server habilitado por Azure Arc son los siguientes:

- Agente Azure Connected Machine

- Extensión de Azure para SQL Server

El agente de Azure Connected Machine conecta los servidores a Azure. La extensión de Azure para SQL Server envía datos a Azure sobre SQL Server y recupera comandos de Azure a través de un canal de comunicación de Azure Relay para realizar acciones en una instancia de SQL Server. Juntos, el agente y la extensión permiten administrar las instancias y las bases de datos ubicadas en cualquier lugar fuera de Azure. Una instancia de SQL Server con el agente y la extensión está habilitada por Azure Arc.

El agente y la extensión se conectan de forma segura a Azure para establecer canales de comunicación con los servicios de Azure administrados por Microsoft. El agente puede comunicarse a través de:

- Un servidor proxy HTTPS configurable a través de Azure Express Route

- Azure Private Link

- Internet con o sin un servidor proxy HTTPS

Para obtener más información, consulte la documentación del agente de Connected Machine:

Para recopilar datos y elaborar informes, algunos de los servicios requieren la extensión del agente de Azure Monitor (AMA). La extensión debe estar conectada a una instancia de Azure Log Analytics. Los dos servicios que requieren AMA son:

- Microsoft Defender for Cloud

- Evaluación de procedimientos recomendados de SQL Server

La extensión de Azure para SQL Server permite detectar cambios de configuración de host o de nivel de sistema operativo (por ejemplo, clúster de conmutación por error de Windows Server) para todas las instancias de SQL Server en un nivel detallado. Por ejemplo:

- Instancias del motor de SQL Server en un equipo host

- Bases de datos dentro de una instancia de SQL Server

- Grupos de disponibilidad

La extensión de Azure para SQL Server permite administrar, proteger y controlar de forma centralizada las instancias de SQL Server en cualquier lugar mediante la recopilación de datos para tareas como el inventario o la supervisión, entre otras. Para obtener una lista completa de los datos recopilados, consulte Recopilación de datos e informes.

En el siguiente diagrama se ilustra la arquitectura de SQL Server habilitado para Azure Arc.

Nota

Para descargar este diagrama de arquitectura en alta resolución, visite Jumpstart Gems.

Componentes

Una instancia de SQL Server habilitado por Azure Arc tiene componentes y servicios integrados que se ejecutan en el servidor y ayudan a conectarse a Azure. Además de los servicios de agente, una instancia habilitada tiene los componentes enumerados en esta sección.

Proveedores de recursos

Un proveedor de recursos (RP) es un conjunto de operaciones REST que habilitan la funcionalidad para un servicio de Azure específico a través de la API de ARM.

Para que la extensión de Azure para SQL Server funcione, registre los dos proveedores de recursos siguientes:

- RP

Microsoft.HybridCompute: administra el ciclo de vida de los recursos de servidor habilitados para Azure Arc, incluidas las instalaciones de extensiones y la ejecución de comandos del equipo conectado, y realiza otras tareas de administración. - RP

Microsoft.AzureArcData: administra el ciclo de vida de los recursos de SQL Server habilitado por Azure Arc en función del inventario y los datos de uso que recibe de la extensión de Azure para SQL Server.

Servicio de procesamiento de datos de Azure Arc

Azure Arc Data Processing Service (DPS) es un servicio de Azure que recibe los datos sobre SQL Server proporcionados por la extensión de Azure para SQL Server en un servidor conectado a Arc. DPS realiza las tareas siguientes:

- Procesa los datos de inventario enviados al punto de conexión regional por la extensión de Azure para SQL Server y actualiza en consecuencia los recursos de SqlServerInstance a través de la API de ARM y el RP Microsoft.AzureArcData.

- Procesa los datos de uso enviados al punto de conexión regional por la extensión de Azure para SQL Server y envía las solicitudes de facturación al servicio de comercio de Azure.

- Supervisa los recursos de licencia de núcleo físico de SQL Server creados por el usuario en ARM y envía las solicitudes de facturación al servicio de comercio de Azure en función del estado de la licencia.

SQL Server habilitado por Azure Arc requiere una conexión saliente a DPS desde la extensión de Azure para SQL Server en el agente (*.<region>.arcdataservices.com puerto TCP 443). Para obtener información sobre los requisitos de comunicación específica, consulte Conexión al servicio de procesamiento de datos de Azure Arc.

Implementador

El implementador arranca la extensión de Azure para SQL Server durante la instalación inicial y las actualizaciones de configuración.

Extensión de Azure para el servicio SQL Server

La extensión de Azure para el servicio SQL Server se ejecuta en segundo plano en el servidor host. La configuración del servicio depende del sistema operativo:

Sistema operativo: Windows

- Nombre del servicio: Servicio de extensión de Microsoft SQL Server

- Nombre para mostrar: Servicio de extensión de Microsoft SQL Server

- Se ejecuta como: sistema local

-

Ubicación del registro:

C:/ProgramData/GuestConfig/extension_logs/Microsoft.AzureData.WindowsAgent.SqlServer

Sistema operativo: Linux

- Nombre del servicio: SqlServerExtension

- Nombre para mostrar: Servicio de extensión de Azure SQL Server

- Se ejecuta como: raíz

-

Ubicación del registro:

/var/lib/GuestConfig/extension_logs/Microsoft.AzureData.LinuxAgent.SqlServer-<Version>/

Funcionalidad

Una instancia de SQL Server habilitado por Azure Arc realiza las siguientes tareas:

Inventario de todas las instancias, bases de datos y grupos de disponibilidad de SQL Server

Cada hora, la extensión de Azure para el servicio SQL Server carga un inventario en el servicio de procesamiento de datos. El inventario incluye instancias de SQL Server, grupos de disponibilidad AlwaysOn y metadatos de base de datos.

Uso de carga

Cada 12 horas, la extensión de Azure para el servicio SQL Server carga los datos relacionados con el uso en el servicio de procesamiento de datos.

Seguridad del servidor habilitado por Arc

Para obtener información específica sobre la instalación, administración y configuración de servidores habilitados por Azure Arc, consulte Introducción a la seguridad de servidores habilitados por Arc.

Seguridad de SQL Server habilitado por Azure Arc

Componentes de la extensión de Azure para SQL Server

La extensión de Azure para SQL Server consta de dos componentes principales, el implementador y el servicio de extensión.

Implementador

El implementador arranca la extensión durante la instalación inicial y de nuevas instancias de SQL Server o cuando se habilitan o deshabilitan características. Durante la instalación, actualización o desinstalación, el agente de Arc que se ejecuta en el servidor host ejecuta el implementador para realizar determinadas acciones:

- Instalar

- Habilitar

- Actualizar

- Deshabilitar

- Desinstalar

El implementador se ejecuta en el contexto del servicio del agente de Azure Connected Machine y, por tanto, se ejecuta como Local System.

Servicio de extensión

El servicio de extensión recopila los metadatos de inventario y base de datos (solo Windows) y los carga en Azure cada hora. Se ejecuta como Local System en Windows o como raíz en Linux. El servicio de extensión proporciona varias características en el marco del servicio SQL Server habilitado por Arc.

Ejecución con privilegios mínimos

Puede configurar el servicio de extensión para que se ejecute con privilegios mínimos. Para más información sobre cómo configurar el modo con privilegios mínimos, consulte Habilitar privilegios mínimos.

Cuando se configura para privilegios mínimos, el servicio de extensión se ejecuta como la cuenta de servicio NT Service\SQLServerExtension.

La cuenta NT Service\SQLServerExtension es una cuenta de servicio de Windows local:

- Creada y administrada por la extensión de Azure para el implementador de SQL Server cuando está habilitada la opción con privilegios mínimos.

- Se conceden los permisos y privilegios mínimos necesarios para ejecutar la extensión de Azure para el servicio SQL Server en el sistema operativo Windows. Solo tiene acceso a carpetas y directorios usados para leer y almacenar registros de configuración o escritura.

- Se concede permiso para conectarse y consultar en SQL Server con un nuevo inicio de sesión específico para la cuenta de extensión de Azure para el servicio SQL Server que tenga los permisos mínimos necesarios. Los permisos mínimos dependen de las características habilitadas.

- Se actualiza cuando los permisos ya no son necesarios. Por ejemplo, los permisos se revocan al deshabilitar una característica, deshabilitar la configuración con privilegios mínimos o desinstalar la extensión de Azure para SQL Server. La revocación garantiza que no permanezcan permisos después de que ya no sean necesarios.

Para obtener una lista completa de los permisos, consulte Configuración de permisos y cuentas de servicio de Windows.

Extensión a la comunicación en la nube

SQL Server habilitado para Arc requiere una conexión saliente al servicio de procesamiento de datos de Azure Arc.

Cada servidor virtual o físico debe comunicarse con Azure. En concreto, requieren conectividad con:

- Dirección URL:

*.<region>.arcdataservices.com- Para las regiones de Virginia del Gobierno de EE. UU., use

*.<region>.arcdataservices.azure.us.

- Para las regiones de Virginia del Gobierno de EE. UU., use

- Puerto: 443

- Dirección: saliente

- Proveedor de autenticación: Microsoft Entra ID

Para obtener el segmento de región de un punto de conexión regional, quite todos los espacios del nombre de la región de Azure. Por ejemplo, en la región Este de EE. UU. 2, el nombre de la región es eastus2.

Por ejemplo: *.<region>.arcdataservices.com debe ser *.eastus2.arcdataservices.com en la región Este de EE. UU. 2.

Para obtener una lista de las regiones admitidas, consulte Regiones de Azure admitidas.

Para obtener una lista de todas las regiones, ejecute este comando:

az account list-locations -o table

Aspectos de seguridad de nivel de característica

Las diferentes características y servicios presentan aspectos de configuración de seguridad específicos. En esta sección se describen los aspectos de seguridad de las siguientes características:

- Actividad de auditoría

- Valoración de procedimientos recomendados

- Copias de seguridad automáticas

- Microsoft Defender for Cloud

- Actualizaciones automáticas

- Monitor

- Microsoft Entra ID

- Microsoft Purview

Actividad de auditoría

Puede acceder a los registros de actividad desde el menú del servicio de SQL Server habilitado por el recurso de Azure Arc en Azure Portal. El registro de actividad captura la información de auditoría y el historial de cambios de los recursos de SQL Server habilitados por Arc en Azure Resource Manager. Para obtener más información, consulte Uso de registros de actividad con SQL Server habilitado por Azure Arc.

Valoración de procedimientos recomendados

La valoración de procedimientos recomendados presenta los requisitos siguientes:

Asegúrese de que la instancia de SQL Server basada en Windows está conectada a Azure. Siga las instrucciones de Conexión automática de SQL Server a Azure Arc.

Nota

Actualmente la valoración de procedimientos recomendados está limitada a SQL Server en ejecución en máquinas Windows. La valoración no se aplica actualmente a SQL Server en equipos Linux.

Si el servidor hospeda una instancia de SQL Server única, asegúrese de que la versión de la extensión de Azure para SQL Server (

WindowsAgent.SqlServer) sea 1.1.2202.47 o posterior.Si el servidor hospeda varias instancias de SQL Server, asegúrese de que la versión de la extensión de Azure para SQL Server (

WindowsAgent.SqlServer) sea posterior a 1.1.2231.59.Para comprobar la versión de la extensión de Azure para SQL Server y actualizarla a la más reciente, consulte Actualización de extensiones.

Si el servidor hospeda una instancia con nombre de SQL Server, el servicio SQL Server Browser debe estar en ejecución.

Un área de trabajo de Log Analytics debe figurar en la misma suscripción que el recurso de SQL Server habilitado por Azure Arc.

El usuario que configura la valoración de procedimientos recomendados de SQL Server debe contar con los permisos siguientes:

- Rol Colaborador de Log Analytics en el grupo de recursos o la suscripción del área de trabajo de Log Analytics.

- Rol Administrador de recursos de Azure Connected Machine en el grupo de recursos o la suscripción de la instancia de SQL Server habilitada para Arc.

- Supervisión del rol Colaborador en el grupo de recursos o la suscripción del área de trabajo de Log Analytics, así como en el grupo de recursos o suscripción de la máquina habilitada para Azure Arc.

Los usuarios asignados a roles integrados, como los de Colaborador o Propietario, tienen permisos suficientes. Para obtener más información, consulte Asignación de roles de Azure mediante Azure Portal.

Los permisos mínimos necesarios para acceder o leer el informe de evaluación son:

- Rol de lector en el grupo de recursos o la suscripción del recurso SQL Server habilitado para Azure Arc.

- Lector de análisis de registros.

- Lector para monitorización en el grupo de recursos o la suscripción del área de trabajo de Log Analytics.

A continuación se indican otros requisitos para acceder al informe de valoración o leerlo:

El inicio de sesión integrado NT AUTHORITY\SYSTEM de SQL Server debe ser miembro del rol del servidor sysadmin de SQL Server para todas las instancias de SQL Server que se ejecutan en la máquina.

Si el firewall o el servidor proxy restringen la conectividad saliente, asegúrese de que permitan Azure Arc a través del puerto TCP 443 para estas direcciones URL:

global.handler.control.monitor.azure.com*.handler.control.monitor.azure.com<log-analytics-workspace-id>.ods.opinsights.azure.com*.ingest.monitor.azure.com

TCP/IP debe estar habilitado para la instancia de SQL Server.

En la valoración de procedimientos recomendados de SQL Server, se usa el agente de Azure Monitor (AMA) para recopilar y analizar los datos de las instancias de SQL Server. Si tiene el AMA instalado en las instancias de SQL Server antes de habilitar la valoración de procedimientos recomendados, esta usará la misma configuración de proxy y de AMA. No es necesario hacer nada más.

Si AMA no está instalado en las instancias de SQL Server, la valoración de procedimientos recomendados la instala automáticamente. La valoración de procedimientos recomendados no configura automáticamente el proxy para el AMA. Debe volver a implementar el AMA con la configuración de proxy que desee.

Consulte Configuración de proxy para obtener más información sobre la configuración de proxy y de red del AMA.

Al usar la directiva Configuración de servidores habilitados para Arc con la extensión de SQL Server instalada para habilitar o deshabilitar la valoración de procedimientos recomendados de SQL de Azure para habilitar la evaluación a gran escala, es necesario crear una asignación de Azure Policy. La suscripción requiere la asignación del rol Colaborador de directiva de recursos para el ámbito al que se dirige. El ámbito puede ser una suscripción o un grupo de recursos.

En caso de que planee crear una nueva identidad administrada asignada por el usuario, también necesitará la asignación del rol Administrador en la suscripción.

Para obtener más información, consulte Configuración de la valoración de procedimientos recomendados de SQL: SQL Server habilitado por Azure Arc.

Copias de seguridad automáticas

La extensión de Azure para SQL Server puede realizar automáticamente copias de seguridad de bases de datos de usuario y del sistema en una instancia de SQL Server habilitado por Azure Arc. El servicio de copia de seguridad de la extensión de Azure para SQL Server usa la cuenta NT AUTHORITY\SYSTEM para realizar las copias de seguridad. Si usa SQL Server habilitado por Azure Arc con privilegios mínimos, la copia de seguridad se realiza mediante la cuenta NT Service\SQLServerExtension local de Windows.

Si usa la extensión de Azure para SQL Server versión 1.1.2504.99 o posterior, se conceden automáticamente los permisos necesarios a NT AUTHORITY\SYSTEM. No es necesario que asigne permisos manualmente.

Si no usa la configuración con privilegios mínimos, la cuenta NT AUTHORITY\SYSTEM de inicio de sesión integrado de SQL Server debe ser miembro de:

- Rol de servidor

dbcreatoren el nivel de servidor - Rol

db_backupoperatorenmaster,model,msdby en cada base de datos de usuario, exceptotempdb.

Las copias de seguridad automatizadas están deshabilitadas de forma predeterminada. Una vez configuradas las copias de seguridad automatizadas, la extensión de Azure para el servicio SQL Server inicia una copia de seguridad en la ubicación de copia de seguridad predeterminada. Las copias de seguridad son copias de seguridad nativas de SQL Server; es decir, todo el historial de copias de seguridad está disponible en las tablas relacionadas con la copia de seguridad de la base de datos msdb.

Microsoft Defender for Cloud

Microsoft Defender for Cloud requiere que el agente de Azure Monitor se haya configurado en el servidor habilitado por Arc.

Para obtener más información, consulte Microsoft Defender for Cloud.

Actualizaciones automáticas

Las actualizaciones automáticas sobrescriben todas las configuraciones de Microsoft Update de actualizaciones preconfiguradas o basadas en directivas que se hayan configurado en el servidor habilitado por Arc.

- Solo se instalan las actualizaciones de Windows y SQL Server marcadas como Importantes o Críticas. Las demás actualizaciones de SQL Server, tales como los paquetes de servicio, las actualizaciones acumulativas u otras actualizaciones que no estén marcadas como Importantes o Críticas, se deben instalar de forma manual o por otros medios. Para obtener más información sobre el sistema de clasificación de actualizaciones de seguridad, consulte Security Update Severity Rating System (microsoft.com).

- Funciona en el nivel de sistema operativo host y se aplica a todas las instancias de SQL Server instaladas

- Actualmente, solo funciona en hosts de Windows. Configura Windows Update o Microsoft Update, que es el servicio que actualiza las instancias de SQL Server en última instancia.

Para obtener más información, consulte Configuración de las actualizaciones automáticas para instancias de SQL Server habilitado por Azure Arc.

Supervisión

Puede supervisar SQL Server habilitado por Azure Arc mediante un panel de rendimiento de Azure Portal. Las métricas de rendimiento se recopilan automáticamente a partir de conjuntos de datos de la vista de administración dinámica (DMV) en las instancias aptas de SQL Server habilitado por Azure Arc y se envían a la canalización de telemetría de Azure para realizar su procesamiento prácticamente en tiempo real. La supervisión es automática, suponiendo que se cumplen todos los requisitos previos.

Los requisitos previos son:

- El servidor tiene conectividad a

telemetry.<region>.arcdataservices.com. Para obtener más información, consulte la sección Requisitos de red. - El tipo de licencia de la instancia de SQL Server se ha establecido en

License with Software AssuranceoPay-as-you-go.

Para ver el panel de rendimiento en Azure Portal, debe tener asignado un rol de Azure con la acción Microsoft.AzureArcData/sqlServerInstances/getTelemetry/ asignada. Para mayor comodidad, puede usar el rol integrado Administrador de base de datos híbrido de Azure - Rol de servicio de solo lectura, que incluye esta acción. Para obtener más información, consulte Saber más sobre los roles integrados en Azure.

Encontrará información detallada sobre la característica de panel de rendimiento, lo que incluye cómo habilitar o deshabilitar la recopilación de datos, así como los datos recopilados para esta característica, en el artículo sobre la supervisión en Azure Portal.

Microsoft Entra ID

Microsoft Entra ID es un servicio de administración de identidad y acceso basado en la nube que permite obtener acceso a los recursos externos. La autenticación de Microsoft Entra proporciona una seguridad considerablemente mejorada respecto a la autenticación tradicional con nombre de usuario y contraseña. SQL Server habilitado por Azure Arc usa Microsoft Entra ID para la autenticación, introducido en SQL Server 2022 (16.x). Esto proporciona una solución centralizada de administración de identidad y acceso a SQL Server.

SQL Server habilitado por Azure Arc almacena el certificado de Microsoft Entra ID en Azure Key Vault. Para obtener más información, revise:

- Rotación y certificados

- Autenticación de Microsoft Entra para SQL Server.

- Tutorial: Configurar la autenticación de Microsoft Entra para SQL Server

Para configurar Microsoft Entra ID, siga las instrucciones de Tutorial: Configurar la autenticación de Microsoft Entra para SQL Server.

Microsoft Purview

Requisitos clave para usar Purview:

- Una cuenta de Azure con una suscripción activa.

- Una cuenta de Microsoft Purview activa.

- Permisos de administrador de orígenes de datos y lector de datos para registrar un origen y administrarlo en el portal de gobernanza de Microsoft Purview. Consulte Control de acceso del portal de gobernanza de Microsoft Purview para obtener más información.

- El entorno de ejecución de integración autohospedado más reciente. Para obtener más información, consulte Creación y administración de un entorno de ejecución de integración autohospedado.

- Para Azure RBAC, debe tener habilitados Microsoft Entra ID y Azure Key Vault.

procedimientos recomendados

Implementa las siguientes configuraciones para cumplir los procedimientos recomendados actuales para proteger instancias de SQL Server habilitadas por Azure Arc:

- Habilite el modo de privilegios mínimos.

- Ejecuta Valoración de procedimientos recomendados de SQL. Revise la valoración y aplique las recomendaciones.

- Habilita la autenticación de Microsoft Entra.

- Habilita Microsoft Defender for Cloud y resuelve los problemas señalados por Defender para SQL.

- No habilites la autenticación de SQL. De forma predeterminada, está deshabilitada. Revisa los procedimientos recomendados de seguridad para SQL Server.