Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Estamos entusiasmados em anunciar novos aprimoramentos no Azure DevOps que melhoram a segurança e simplificam os fluxos de trabalho. O botão Gerar Credenciais do Git foi removido dos diálogos de Clonar Repositório no Repos e na Wiki. Isso está alinhado à nossa mudança para tokens do Microsoft Entra para autenticação, ajudando as equipes a adotar um fluxo de trabalho Git mais seguro e eficiente.

Além disso, temos o prazer de anunciar que, no Azure Pipelines, os pools de DevOps gerenciados agora estão geralmente disponíveis. Esse recurso aprimora a escalabilidade, a confiabilidade e o gerenciamento simplificado para pools de agentes do Conjunto de Dimensionamento de Máquinas Virtuais do Azure DevOps.

Confira as notas sobre a versão para obter detalhes.

Geral

- remoção do botão Gerar Credenciais do Git em repositórios e wiki

- Atualização dos endereços IP permitidos do Azure DevOps

GitHub Advanced Security para Azure DevOps

- Atualizações do GitHub Advanced Security para mudanças no ramo padrão

- Instalação do CodeQL para agentes auto-hospedados dá suporte a configurações de proxy

- O seletor de ramificações Alertas agora exibe todas as ramificações com uma verificação bem-sucedida

- Anotações aprimoradas de solicitação de pull no GitHub Advanced Security

- Melhorias para a API de alertas

Azure Pipelines

- conexões de serviço clássicas do Azure estão sendo desativadas

- Pools de DevOps Gerenciados estão geralmente disponíveis

- Novas tarefas para implementar o acesso sem segredo às contas de armazenamento do Azure

Test Plans

- Link direto do item de trabalho do Plano de Teste para a página Planos de Teste

- Correções de erros dos Planos de Teste do Azure

- Exportar casos de teste com colunas personalizadas no XLSX

- Pausar automaticamente a execução de um caso de teste manual

Geral

Remoção do botão Gerar Credenciais do Git em Repos e Wiki

O botão Gerar Credenciais do Git foi removido das caixas de diálogo Clonar Repositório na interface do usuário do Repos e Wiki para dar suporte à transição para o uso de tokens do Microsoft Entra na autenticação de operações do Git. Anteriormente, a seleção desse botão gerava um novo PAT (Token de Acesso Pessoal) com o escopo vso.code, ativo por sete dias. Cada uso criou um novo PAT, muitas vezes resultando em credenciais desnecessárias.

Para aprimorar a segurança e simplificar a autenticação, considere o uso de tokens Entra para operações de clone do Git ad hoc no Repos e Wiki. A documentação está disponível para ajudá-lo a configurar a autenticação por meio da linha de comando ou dentro do GCM (Git Credential Manager).

Embora os PATs permaneçam disponíveis para operações do Git, eles agora devem ser criados manualmente com o escopo apropriado de vso.code na página de Tokens de Acesso Pessoal. Verifique se os PATs só estão ativos desde que sejam necessários e revogados quando não estiverem mais em uso. Como prática recomendada, armazene PATs com segurança em um serviço de gerenciamento de segredos, como o Azure Key Vault (AKV), e renove-os regularmente.

Atualização dos endereços IP permitidos do Azure DevOps

Estamos entusiasmados em anunciar melhorias contínuas em nossa infraestrutura de rede para melhorar o desempenho e a confiabilidade. Como parte desse esforço, novos endereços IP estão sendo introduzidos. Para garantir o acesso ininterrupto, adicione os novos endereços IP à sua lista de permissões de firewall o mais rápido possível.

intervalos IP V4:

- 150.171.22.0/24

- 150.171.23.0/24

- 150.171.73.0/24

- 150.171.74.0/24

- 150.171.75.0/24

- 150.171.76.0/24

Faixas de IP V6:

- 2620:1ec:50::/48

- 2620:1ec:51::/48

- 2603:1061:10::/48

Para obter mais detalhes, visite nosso blog: Atualização sobre endereços IP permitidos do Azure DevOps.

GitHub Advanced Security para Azure DevOps

Atualizações de Segurança Avançada do GitHub para alterações de branch padrão

No GitHub Advanced Security, navegar até a guia de segurança avançada mostra primeiro o estado de alerta do branch padrão, enquanto a seção Visão Geral de Segurança obtém informações de alerta apenas para seu branch padrão.

Agora, a Segurança Avançada detecta alterações em seu branch padrão e atualiza a visão geral de segurança e a exibição de alerta no nível do repositório logo após a atribuição de branch padrão ser alterada.

A instalação do CodeQL para agentes auto-hospedados dá suporte a configurações de proxy

Se você tiver um proxy de rede configurado e usado a variável enableAutomaticCodeQLInstall na tarefa AdvancedSecurity-CodeQL-Init, a tarefa poderá ter encontrado anteriormente a mensagem de erro [warning] Maximum number of redirects exceeded ao baixar o cache da ferramenta CodeQL para seu agente auto-hospedado. Com essa atualização, apresentamos a manipulação de proxies de rede para que a instalação automática seja executada com êxito.

O seletor de branches de alertas agora exibe todos os branches com uma varredura bem-sucedida

O seletor de ramificação no GitHub Advanced Security foi atualizado para exibir todas as ramificações com uma verificação bem-sucedida, mesmo que nenhuma vulnerabilidade seja detectada. Anteriormente, apenas ramificações com alertas eram mostradas, dificultando a confirmação de se uma verificação tenha sido concluída com êxito.

A experiência de alertas no nível do repositório e a API de Análise - Listar agora retornam branches com uma submissão SARIF bem-sucedida para escaneamento de dependências e código, melhorando a visibilidade do escaneamento.

Anotações de solicitação de pull aprimoradas no GitHub Advanced Security

Com esta versão, melhoramos a experiência de anotação de solicitação de pull no GitHub Advanced Security por meio de:

Anotações de verificação de dependência aumentadas: Segurança Avançada exibe anotações de solicitação de pull mesmo quando a Segurança Avançada não pode determinar o local do arquivo físico.

Fechamento automático: os comentários de pull request serão resolvidos automaticamente se o alerta associado for descartado. Também introduzimos melhorias de desempenho e processamento em lote para eventos de pull request, proporcionando uma experiência mais fluida.

Melhorias na API Get Alerts

Com esta atualização, apresentamos novas melhorias para a API de Alertas de Segurança Avançada.

- Opção de expansão mínima da API: obtenha uma versão mínima da API de Alertas usando o parâmetro

expand=minimalem sua carga útil. Por exemplo:https://advsec.dev.azure.com/{organization}/{project}/_apis/Alert/repositories/{repository}/Alerts?expand=minimal.

Novos metadados para alertas: a API de Alertas agora retorna

AdditionalPropertiesespecíficos, como ID CVE ou ID de aviso para alertas de dependência e tags para alertas de verificação de código.Chamadas à API de Alerta em Lote: use

criteria.alertIds={alertId1},{alertId2}com a API de Alertas para receber detalhes de uma lista de IDs de alerta separados por vírgulas. Por exemplo:https://advsec.dev.azure.com/{organization}/{project}/_apis/Alert/repositories/{repository}/Alerts?criteria.alertIds=100,200,130.

Azure Pipelines

As Conexões de Serviço Clássicas do Azure estão sendo desativadas

Os Serviços de Nuvem, também conhecidos como ASM (Azure Service Manager), eram o modelo de implantação original do Azure. Desde sua substituição pelo ARM (Azure Resource Manager) em 2014, ele agora foi desativado. Consequentemente, estamos descontinuando a capacidade de criar novas conexões de serviço clássico do Azure. No entanto, as conexões de serviço clássico do Azure existentes permanecerão inalteradas.

Os pools de DevOps gerenciados estão disponíveis em geral

Os Pools de DevOps Gerenciados são uma evolução dos pools de agentes do Conjunto de Dimensionamento de Máquinas Virtuais do Azure DevOps. Ele fornece melhor escalabilidade e confiabilidade do pool, simplifica o gerenciamento de pool e permite que você use as imagens de VM de agentes hospedados pela Microsoft em VMs personalizadas do Azure.

Os Pools de DevOps Gerenciados agora estão disponíveis em geral. Você pode ler sobre os recursos do Managed DevOps Pools e os recursos recém-adicionados para a Disponibilidade Geral (GA) aqui e aqui.

Novas tarefas para implementar o acesso sem segredo às contas de armazenamento do Azure

As tarefas AzureVmssDeployment, JavaToolInstaller, JenkinsDownloadArtifacts podem ser configuradas para usar o Armazenamento do Azure:

- task: AzureVmssDeployment@1

inputs:

(required properties)

azureSubscription: <service connection>

customScriptsStorageAccount: <storage account>

- task: JavaToolInstaller@2

inputs:

(required properties)

jdkSourceOption: 'AzureStorage'

azureResourceManagerEndpoint: <service connection>

azureStorageAccountName: <storage account>

- task: JenkinsDownloadArtifacts@2

inputs:

(required properties)

artifactProvider: 'azureStorage'

ConnectedServiceNameARM: <service connection>

storageAccountName: <storage account>

Novas versões de tarefa foram criadas que agora usam o RBAC do Azure em vez de chave/sas da conta de armazenamento. As novas tarefas exigem que a função Colaborador de Dados de Blobs de Armazenamento seja atribuída à identidade da conexão de serviço configurada.

Você precisará atribuir a função RBAC apropriada do Azure para a conexão de serviço usada na tarefa para poder acessar a Conta de Armazenamento do Azure. Consulte Atribuir uma função do Azure para acesso aos dados de blob.

A tarefa AzureVmssDeployment@1 precisa de funções RBAC adicionais configuradas para acessar a conta de armazenamento configurada no customScriptsStorageAccount:

- A Conexão de Serviço

azureSubscription: função de Colaborador ou função de Colaborador de Máquina Virtual no Conjunto de Dimensionamento de Máquinas Virtuais - A Conexão de Serviço

azureSubscription: função de Colaborador de Dados do Blob de Armazenamento na conta de armazenamento que contém o script personalizado - A identidade gerenciada atribuída pelo sistema do Conjunto de Dimensionamento de Máquinas Virtuais: função de Leitor de Dados de Blob de Armazenamento na conta de armazenamento que contém o script personalizado

Test Plans

Link Direto do item de trabalho do plano de teste para a página Planos de Teste

Agora você pode acessar facilmente a página de Planos de Teste diretamente do item de trabalho de plano de teste. Estamos adicionando um ponto de entrada claro e direto para ajudá-lo a navegar rapidamente para o plano de teste correspondente sem etapas extras. Essa melhoria torna mais rápido e intuitivo rastrear seus planos de teste, garantindo uma experiência mais suave ao gerenciar seu fluxo de trabalho de teste.

Experimente e nos informe via email o que você acha!

Correções de bug dos Planos de Teste do Azure

Com esse sprint, fizemos atualizações nos Planos de Teste do Azure para resolver vários bugs e melhorar a usabilidade. Veja o que foi corrigido:

Correção de um problema em que os Test Suites não são atualizados corretamente ao alternar entre os Planos de Teste. Para obter detalhes sobre o bug inicial, consulte esta postagem de DevComm.

Correção de um problema na Extensão de Feedback do Teste & em que os relatórios de sessão não eram baixados e redirecionavam usuários para uma página em branco.

Correção de um problema no novo hub de Quadros onde as Etapas Compartilhadas abriam no formulário antigo de itens de trabalho, e os usuários não podiam excluir comentários na seção de discussão. esta postagem de DevComm.

Correção de um problema em que a filtragem dos resultados do teste pela cláusula Owner não funcionava, fazendo com que as consultas retornassem um erro em vez de resultados. esta postagem de DevComm.

Exportar casos de teste com colunas personalizadas no XLSX

Agora você pode exportar colunas personalizadas no XLSX. Recebemos seus comentários pedindo que o Test Plans suporte a exportação de casos de teste com colunas personalizadas. Esse recurso oferece maior flexibilidade e controle sobre os dados que você compartilha e analisa. Além disso, ele ajuda você a adaptar as exportações às suas necessidades, garantindo que as informações exportadas sejam relevantes e acionáveis.

Pausar automaticamente a execução manual do caso de teste

Nunca perca o progresso nas suas execuções de teste com a pausa automática na execução de casos de teste. Esse novo recurso pausa automaticamente a execução do caso de teste se o trabalho for interrompido, garantindo que o progresso parcial seja salvo sem a necessidade de uma pausa manual. Se você se afastar ou fechar a sessão, poderá retomar facilmente o caso de teste exatamente de onde parou, reduzindo o risco de perda de dados e melhorando seu fluxo de trabalho. Ao simplificar o processo de pausa e retomada, a pausa automática ajuda você a manter o foco nos testes sem se preocupar em perder seu progresso.

Experimente e deixe-nos saber por email o que você pensa!

Próximas etapas

Observação

Essas funcionalidades serão lançadas nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

Como fornecer comentários

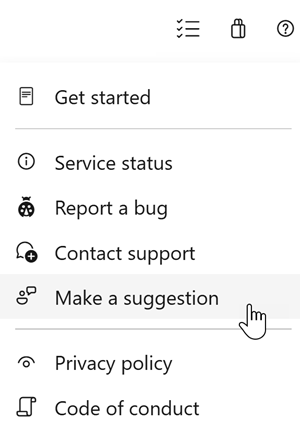

Adoraríamos ouvir o que você pensa sobre essas características. Use o menu de ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode receber conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigada,

Silviu Andrica