Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Neste artigo, você aprenderá a integrar o Workday à ID do Microsoft Entra. Ao integrar o Workday com o Microsoft Entra ID, você pode:

- Controle quem tem acesso ao Workday no Microsoft Entra ID.

- Permita que seus usuários se conectem automaticamente ao Workday com suas contas do Microsoft Entra.

- Gerencie suas contas em uma localização central.

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se você ainda não tiver uma, poderá criar uma conta gratuitamente.

- Uma das seguintes funções:

- Assinatura habilitada para SSO (logon único) do Workday.

Descrição do cenário

Neste artigo, você configurará e testará o SSO do Microsoft Entra em um ambiente de teste.

O Workday dá suporte ao SSO iniciado por SP .

O aplicativo Workday Mobile agora pode ser configurado com o Microsoft Entra ID para ativar o SSO. Para obter mais detalhes sobre como configurar, siga este link.

Observação

O identificador desse aplicativo é um valor de cadeia de caracteres fixo; portanto apenas uma instância pode ser configurada em um locatário.

Adicionar o Workday pela galeria

Para configurar a integração do Workday no Microsoft Entra ID, você precisa adicionar o Workday da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Aplicativos na Nuvem.

- Navegue até Entrar ID>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar por meio da galeria , digite Workday na caixa de pesquisa.

- Selecione o Workday no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativos Empresariais. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções e também percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para Workday

Configure e teste o SSO do Microsoft Entra com o Workday usando um usuário de teste chamado B.Simon. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no Workday.

Para configurar e testar o Microsoft Entra SSO com o Workday, execute as etapas a seguir:

-

Configure o SSO do Microsoft Entra para permitir que os usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o usuário de teste do Microsoft Entra para habilitar B.Simon a usar o logon único do Microsoft Entra.

-

Configure o Workday para definir as configurações de SSO no lado do aplicativo.

- Crie um usuário de teste do Workday para ter um equivalente de B.Simon no Workday que esteja vinculado à representação de usuário no Microsoft Entra.

- Teste o SSO para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Aplicativos na Nuvem.

Navegue até a página de integração do Entra ID>Aplicativos empresariais>Workday, localize a seção Gerenciar e selecione Logon único.

Na página Selecionar um método de logon único , selecione SAML.

Na página Configurar o logon único com o SAML, selecione o ícone de lápis da Configuração Básica do SAML para editar as configurações.

Na página Configuração Básica do SAML , insira os valores dos seguintes campos:

a. Na caixa de texto URL de Acesso, digite uma URL usando o seguinte padrão:

https://impl.workday.com/<tenant>/login-saml2.flexb. Na caixa de texto URL de Resposta , digite uma URL usando o seguinte padrão:

https://impl.workday.com/<tenant>/login-saml.htmldc. Na caixa de texto URL de Logout, digite uma URL usando o seguinte padrão:

https://impl.workday.com/<tenant>/login-saml.htmldObservação

Esses valores não são os reais. Atualize esses valores com a URL de Logon, a URL de Resposta e a URL de Logoff reais. Sua URL de resposta deve ter um subdomínio, por exemplo: www, wd2, wd3, wd3-impl, wd5, wd5-impl. Usar algo como

http://www.myworkday.comfunciona, mashttp://myworkday.comnão funciona. Contate a equipe de suporte ao cliente do Workday para obter esses valores. Você também pode consultar os padrões mostrados na seção Configuração Básica do SAML .Seu aplicativo Workday espera as declarações SAML em um formato específico, o que exige que você adicione mapeamentos de atributos personalizados à configuração de atributos do token SAML. A captura de tela a seguir mostra a lista de atributos padrão, enquanto nameidentifier é mapeado com user.userprincipalname. O aplicativo Workday espera que o nameidentifier seja mapeado com user.mail, UPN e assim por diante. portanto, você precisa editar o mapeamento de atributo selecionando o ícone Editar e alterar o mapeamento de atributo.

Observação

Aqui, mapeamos a ID de Nome com UPN (user.userprincipalname) como padrão. É necessário mapear a ID de nome com o ID de usuário real na sua conta do Workday (seu email, UPN etc.) para que o SSO funcione corretamente.

Na página Configurar o logon único com o SAML, na seção Certificado de Autenticação do SAML, localize XML de Metadados de Federação e escolha Baixar para baixar o certificado e salvá-lo no computador.

Para modificar as opções de Assinatura de acordo com suas necessidades, selecione o botão Editar para abrir a caixa de diálogo Certificado de Autenticação SAML .

a. Selecione a resposta e a asserção do Sign SAML para a Opção de Assinatura.

b. Selecione Salvar

Na seção Configurar o Workday , copie as URLs apropriadas de acordo com suas necessidades.

Criar e atribuir um usuário de teste do Microsoft Entra

Siga as diretrizes no início rápido criar e atribuir uma conta de usuário para criar uma conta de usuário de teste chamada B.Simon.

Configurar o Workday

Em uma janela diferente do navegador da Web, faça logon no site da empresa Workday como administrador.

Na caixa Pesquisar, pesquise com o nome Editar Configuração do Locatário – Segurança no lado superior esquerdo da home page.

Na seção Instalação do SAML , selecione Importar Provedor de Identidade.

Na seção Importar Provedor de Identidade, execute as etapas abaixo:

a. Dê o nome do provedor de identidade como

AzureADna caixa de texto.b. Na caixa de texto Usado para Ambientes, selecione os nomes de ambiente apropriados na lista suspensa.

c. Selecione Selecionar arquivos para carregar o arquivo XML de Metadados de Federação baixado.

d. Selecione OK.

Depois de selecionar OK, uma nova linha é adicionada aos Provedores de Identidade SAML e, em seguida, você pode adicionar as etapas abaixo para a linha recém-criada.

a. Selecione a caixa de seleção Habilitar logoff iniciado pelo IDP.

b. Na caixa de texto URL de Resposta de Logout, digite http://www.workday.com.

c. Selecione a caixa de seleção Habilitar Logoff Iniciado pelo Workday.

d. Na caixa de texto URL de Solicitação de Logoff, cole o valor URL de Logoff.

e. Selecione a caixa de seleção Iniciado pelo SP.

f. Na caixa de texto ID do Provedor de Serviços , digite http://www.workday.com.

g. Selecione Não desinflar a solicitação de autenticação iniciada pelo SP.

h. Selecione Ok.

i. Se a tarefa foi concluída com êxito, selecione Concluído.

Observação

Verifique se que você configurar o logon único corretamente. Caso você habilite o logon único com a configuração incorreta, talvez não seja possível inserir o aplicativo com suas credenciais e ser bloqueado. Nesse caso, o Workday fornece uma URL de logon de backup em que os usuários podem entrar usando seu nome de usuário e senha normais no seguinte formato: [sua URL de Workday]/login.flex?redirect=n

Criar um usuário de teste do Workday

Entre no site da empresa do Workday como administrador.

Selecione Perfil no canto superior direito, selecione Página Inicial e Selecionar Diretório na guia Aplicativos .

Na página Diretório , selecione Localizar Trabalhadores na guia De exibição.

Na página Localizar Trabalhadores, selecione o usuário nos resultados.

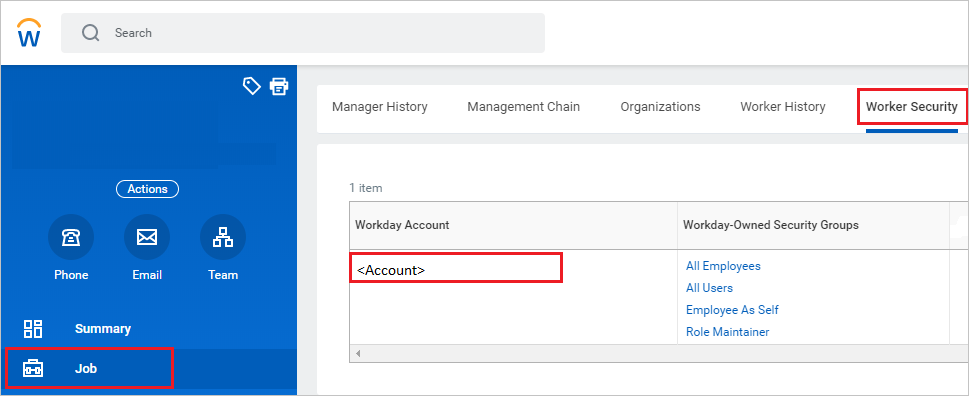

Na página a seguir, selecione Trabalho >Segurança do Trabalho e a conta do Workday deverá corresponder ao Microsoft Entra ID como o valor da ID do Nome.

Observação

Para obter mais informações sobre como criar um usuário de teste do workday, entre em contato com a equipe de suporte ao cliente do Workday.

Testar SSO

Nesta seção, você testará a configuração de logon único do Microsoft Entra com as opções a seguir.

Selecione Testar este aplicativo, essa opção redireciona para a URL de Logon do Workday, na qual você pode iniciar o fluxo de logon.

Acesse a URL de Logon do Workday diretamente e inicie o fluxo de logon de lá.

Você pode usar os Meus Aplicativos da Microsoft. Ao selecionar o bloco do Workday em Meus Aplicativos, você deverá ser conectado automaticamente ao Workday para o qual configurou o SSO. Para obter mais informações sobre meus aplicativos, consulte Introdução aos Meus Aplicativos.

Conteúdo relacionado

Depois de configurar o Workday, você poderá impor o controle de sessão, que fornece proteção contra a exfiltração e infiltração dos dados confidenciais da sua organização em tempo real. O Controle de Sessão é uma extensão do Acesso condicional. Saiba como impor o controle de sessão com o Microsoft Defender para Aplicativos de Nuvem.