Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

A integração do GitHub Advanced Security (GHAS) com o Microsoft Defender for Cloud liga os seus repositórios de código-fonte a cargas de trabalho na cloud. Esta integração mapeia automaticamente alterações de código para ambientes de produção, prioriza alertas de segurança com base no contexto real de execução e permite fluxos de trabalho coordenados de remediação entre as equipas de desenvolvimento e segurança. Proporciona visibilidade unificada de segurança ao longo do seu ciclo de vida de desenvolvimento.

Utilize esta integração para:

- Acompanhar vulnerabilidades desde o código-fonte até às aplicações implementadas.

- Foque-se em questões de segurança que afetam as cargas de trabalho em produção.

- Coordenar correções entre repositórios do GitHub e ambientes Azure.

- Aproveite as ferramentas de remediação baseadas em IA para uma resolução mais rápida.

Esta visão geral explica como funciona a integração e ajuda-o a compreender as suas capacidades essenciais antes da implementação. A integração está atualmente em pré-lançamento.

Observação

Para a versão de pré-visualização atual, a integração nativa do GHAS com o Defender for Cloud é suportada apenas para cargas de trabalho de contentores.

Principais capacidades

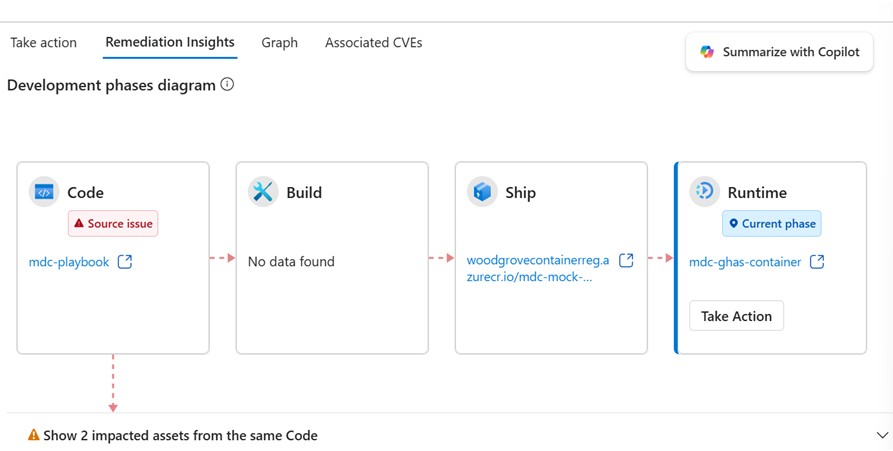

Mapeamento inteligente de código para nuvem

Quando liga a sua organização ou repositório GitHub ao Microsoft Defender for Cloud, o sistema mapeia automaticamente os repositórios de origem para cargas de trabalho em execução na cloud. Utiliza métodos proprietários de code-to-cloud do Defender for Cloud para garantir que cada carga de trabalho é rastreada para o seu repositório de origem (e vice-versa).

Esta funcionalidade dá-lhe uma visibilidade instantânea de ponta a ponta, para que saiba qual o código que alimenta cada aplicação implementada sem o mapeamento manual demorado.

Priorização de alertas orientada para a produção

Corta alertas de segurança ruidosos e foca-te nas vulnerabilidades que realmente importam.

As conclusões de segurança do GHAS no GitHub são priorizadas pelo contexto real de execução do Defender for Cloud. Destacam fatores de risco como Exposição à Internet, Dados Sensíveis, Recursos Críticos e Movimento Lateral. Estes riscos, identificados em cargas de trabalho em tempo de execução, estão dinamicamente ligados aos repositórios de código de origem desses workloads e aos artefactos específicos de compilação no GitHub.

Podes filtrar, triar e agir apenas em questões de segurança que tenham impacto real na produção. Esta capacidade ajuda a sua equipa a manter-se eficiente e a manter as suas aplicações mais importantes seguras.

Remediação unificada impulsionada por IA

Faça a ponte entre as equipas de segurança e engenharia com fluxos de trabalho integrados e contexto relevante.

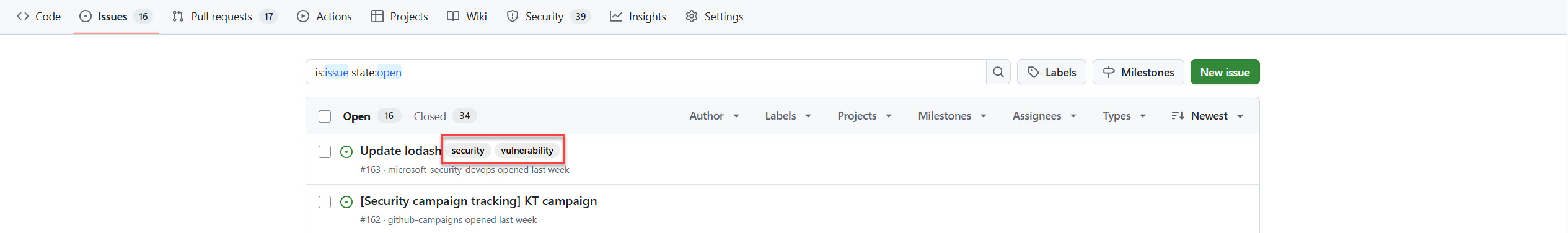

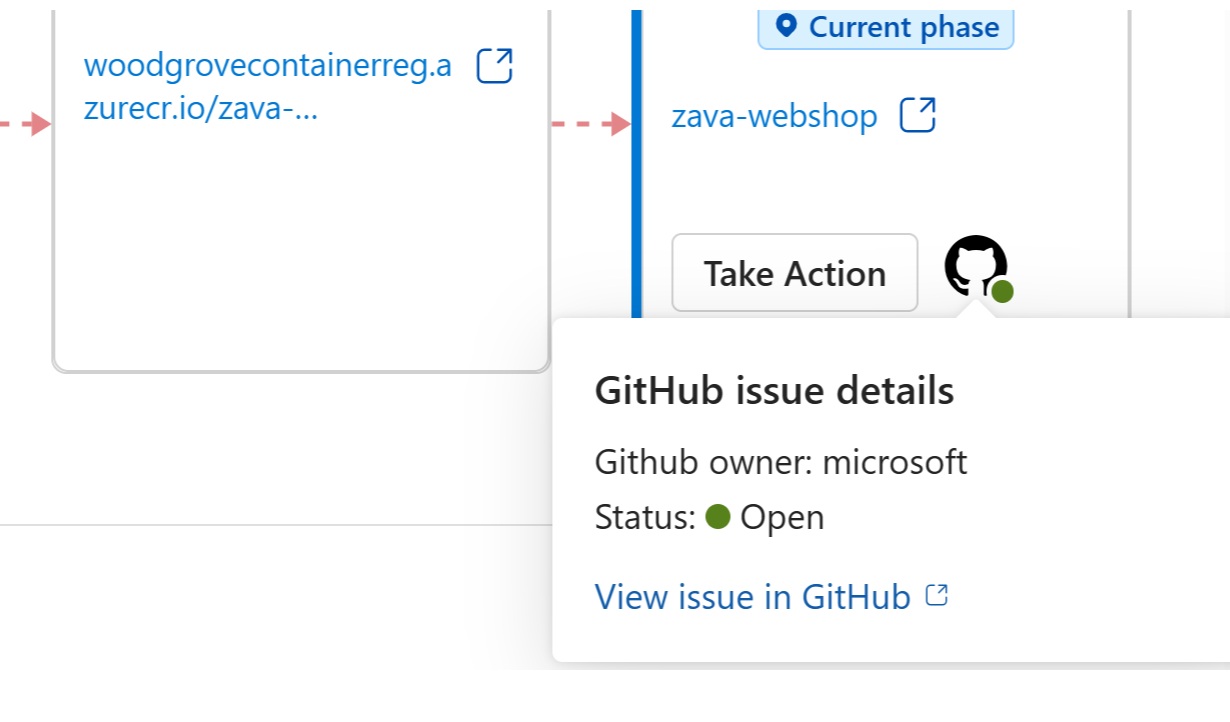

No Defender for Cloud, os gestores de segurança podem ver quais os problemas de segurança que a equipa de engenharia já conhece, bem como o estado desses problemas. Os gestores de segurança abrem esta visualização selecionando o link Ver no GitHub.

Os gestores de segurança podem atribuir recomendações de segurança para resolução às equipas de engenharia relevantes, gerando uma atribuição de problemas no GitHub.

A atribuição é gerada no repositório de origem. Fornece informações e contexto durante a execução para facilitar a resolução de problemas de engenharia.

Os gestores de engenharia podem atribuir um problema a um promotor para resolução adicional. O destinatário pode usar um agente de codificação Copilot para correções automáticas alimentadas por IA.

As correções de problemas no GitHub, o progresso e os avanços da campanha são acompanhados em tempo real. Os estados estão refletidos tanto no GitHub como no Defender for Cloud.

Esta abordagem garante que as correções são entregues rapidamente, cria uma responsabilidade clara e simplifica a colaboração. Todos estes benefícios acontecem dentro das ferramentas que as suas equipas já utilizam.

Pré-requisitos

| Aspeto | Detalhes |

|---|---|

| Requisitos ambientais | - Conta GitHub com um conector criado no Defender for Cloud - Licença GHAS - Defender Cloud Security Posture Management (CSPM) ativado na subscrição - Microsoft Security Copilot (opcional para remediação automática) |

| Funções e permissões | - Permissões de Administrador de Segurança - Leitor de Segurança na subscrição do Azure (para visualizar os resultados no Defender for Cloud) - Proprietário da organização GitHub |

| Ambientes de cloud | - Disponível apenas em clouds comerciais (não no Azure Government, Azure operado pela 21Vianet, ou noutras clouds soberanas) |