Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Observação

O Azure Databricks cobra pelos custos de rede quando cargas de trabalho sem servidor se conectam aos recursos do cliente. Consulte Compreender os custos de rede sem servidor Databricks.

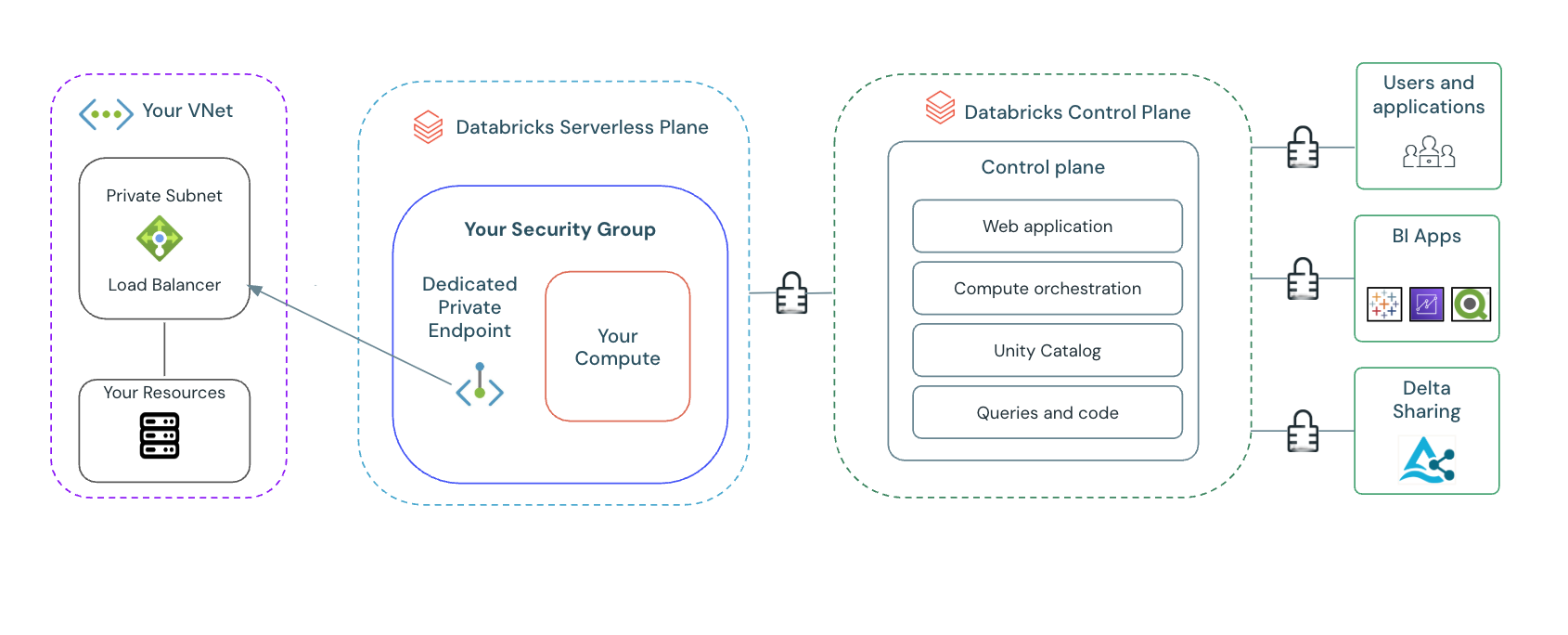

Esta página explica como usar o console de conta do Azure Databricks para configurar conexões de Link Privado da computação sem servidor para recursos em sua rede virtual (VNet) por meio de um balanceador de carga do Azure.

A configuração da conectividade privada para computação sem servidor fornece:

- Uma ligação dedicada e privada: Seu ponto de extremidade privado está exclusivamente vinculado à sua conta do Azure Databricks, garantindo que o acesso aos seus recursos de rede virtual seja restrito apenas a espaços de trabalho autorizados. Isso cria um canal de comunicação seguro e dedicado.

- Mitigação aprimorada da exfiltração de dados: Enquanto o Azure Databricks Serverless com Unity Catalog oferece proteção interna contra exfiltração de dados, o Private Link fornece uma camada adicional de defesa de rede. Ao colocar seus recursos de rede virtual em uma sub-rede privada e controlar o acesso por meio de pontos de extremidade privados dedicados, você reduz significativamente o risco de movimentação não autorizada de dados fora do ambiente de rede controlado.

Requerimentos

- Sua conta e espaço de trabalho devem estar no plano Enterprise.

- Você é o administrador da conta do Azure Databricks.

- Você tem pelo menos um espaço de trabalho ativo sem servidor implantado em uma região com conectividade privada habilitada. Para regiões suportadas, consulte Disponibilidade sem servidor

- Seu balanceador de carga tem uma rede virtual e uma sub-rede, e seu recurso está localizado nessa sub-rede.

- Cada conta do Azure Databricks pode ter até 10 NCCs por região.

- Cada região pode ter 100 endpoints privados, distribuídos conforme necessário por 1 a 10 NCCs.

- Cada NCC pode ser anexado a até 50 espaços de trabalho.

- Cada regra de endpoint privado para conectividade privada com recursos na sua VNet suporta até 10 nomes de domínio.

- A perseguição de DNS e o redirecionamento de DNS não são suportados. Todos os nomes de domínio devem ser resolvidos diretamente para os recursos de back-end.

Etapa 1: Criar um balanceador de carga do Azure

Crie um Azure Load Balancer que sirva como frontend para seus recursos de VNet. Este balanceador de carga está vinculado ao seu serviço Private Link.

Para criar um balanceador de carga, siga as instruções no Guia de início rápido: criar um balanceador de carga interno para balancear a carga de VMs usando o portal do Azure. Preencha o seguinte:

- Crie um recurso de balanceador de carga.

- Adicione uma configuração de IP frontend: Este é o ponto de entrada para o seu serviço Private Link.

- Adicione um pool de back-end: Este pool contém os endereços IP dos seus recursos de rede virtual.

- Crie uma sonda de integridade: Configure uma sonda de integridade para monitorar a disponibilidade dos seus recursos backend.

- Adicionar regras de balanceamento de carga: Defina regras para distribuir o tráfego de entrada para seu pool de back-end.

Etapa 2: Criar um serviço de link privado

Você deve criar um serviço de Ligação Privada para expor de forma segura o balanceador de carga ao seu ponto de extremidade privado. Verifique se o serviço Private Link foi criado na mesma região do seu balanceador de carga.

Para obter instruções, consulte a documentação do Azure: Criar um serviço de Link Privado usando o portal do Azure.

Etapa 3: Criar ou usar um objeto NCC (Configurações de conectividade de rede) existente

O objeto NCC no Azure Databricks define as configurações de conectividade privada para seus espaços de trabalho. Ignore esta etapa se já existir um NCC. Para criar um objeto NCC:

- Como administrador de conta, aceda à consola da conta.

- Na barra lateral, clique em Segurança.

- Clique em Configurações de conectividade de rede.

- Clique em Adicionar configuração de rede.

- Insira um nome para o NCC.

- Escolha a região. Isso deve corresponder à região do seu espaço de trabalho.

- Clique em Adicionar.

Etapa 4: Criar um ponto de extremidade privado

Esta etapa vincula seu serviço de Link Privado ao Azure Databricks NCC. Para criar um ponto de extremidade privado:

- No console da conta, clique em Segurança.

- Clique em Configurações de conectividade de rede.

- Selecione o objeto NCC que você criou na Etapa 3.

- Na guia Regras de ponto de extremidade privado , clique em Adicionar regra de ponto de extremidade privado.

- No campo ID do recurso do Azure , cole a ID de recurso completa do seu serviço de Link Privado. Encontre essa ID no portal do Azure na página Visão geral do seu serviço de Link Privado. ID do exemplo:

/subscriptions/\<subscription-id\>/resourceGroups/\<resource-group-name\>/providers/Microsoft.Network/privateLinkServices/\<private-link-service-name\>. - No campo Nomes de domínio , adicione os nomes de domínio personalizados que seus recursos de rede virtual usam. Esses nomes de domínio devem ser associados às configurações de IP no grupo de back-end do balanceador de carga.

- Clique em Adicionar.

- Confirme se a coluna Status da regra de ponto de extremidade privado recém-adicionada é

PENDING.

Observação

Os domínios adicionados como entradas de Link Privado são implicitamente permitidos nas diretivas de rede.

Etapa 5: Aceitar o ponto de extremidade privado em seu recurso

Depois de criar a regra de ponto de extremidade privado no Databricks, você deve aprovar a solicitação de conexão no portal do Azure. Para aprovar a conexão:

- Navegue até o Centro de Link Privado no portal do Azure.

- Selecione Serviços de Link Privado.

- Localize e selecione o serviço Private Link associado ao seu balanceador de carga.

- Na barra lateral esquerda, em Configurações, selecione Conexões de ponto de extremidade privadas.

- Selecione o ponto de extremidade privado pendente.

- Clique em Aprovar para aceitar a conexão.

- Quando solicitado, selecione Sim.

- Após a aprovação, o estado da conexão muda para Aprovado.

Pode levar dez minutos para que a conexão se estabeleça completamente.

Etapa 6: Confirmar o estado do ponto de extremidade privado

Verifique se a conexão de ponto de extremidade privado foi estabelecida com êxito do lado do Azure Databricks. Para confirmar a ligação:

- Atualize a página Configurações de conectividade de rede no console de conta do Azure Databricks.

- Na guia Regras de ponto de extremidade privado , confirme se a coluna Status do seu novo ponto de extremidade privado é

ESTABLISHED.

Etapa 7: Anexar o NCC a um ou mais espaços de trabalho

Esta etapa associa sua conectividade privada configurada aos espaços de trabalho do Azure Databricks. Ignore esta etapa se o espaço de trabalho já estiver anexado ao NCC desejado. Para anexar o NCC a um espaço de trabalho:

- Navegue até Espaços de trabalho na navegação à esquerda.

- Selecione um espaço de trabalho existente.

- Selecione Atualizar espaço de trabalho.

- Em Configurações de conectividade de rede, selecione a lista suspensa e escolha o NCC que você criou.

- Repita para todos os espaços de trabalho aos quais você gostaria que este NCC se aplicasse.

Observação

NCCs são objetos regionais que só podem ser anexados a espaços de trabalho na mesma região.

Próximos passos

- Configurar conectividade privada com recursos do Azure: use o Link Privado para estabelecer acesso seguro e isolado aos serviços do Azure a partir de sua rede virtual, ignorando a Internet pública. Consulte Configurar conectividade privada para recursos do Azure.

- Gerenciar regras de ponto de extremidade privado: controle o tráfego de rede de e para seus pontos de extremidade privados do Azure definindo regras específicas que permitem ou negam conexões. Consulte Gerenciar regras de ponto de extremidade privado.

- Configurar um firewall para acesso à computação sem servidor: implemente um firewall para restringir e proteger as conexões de rede de entrada e saída para seus ambientes de computação sem servidor. Consulte Configurar um firewall para acesso à computação sem servidor.

- Compreender os custos de transferência e conectividade de dados: a transferência de dados e a conectividade referem-se à movimentação de dados para dentro e para fora de ambientes sem servidor do Azure Databricks. As cobranças de rede para produtos sem servidor só se aplicam a clientes que usam a computação sem servidor do Azure Databricks. Consulte Compreender os custos de rede sem servidor Databricks.